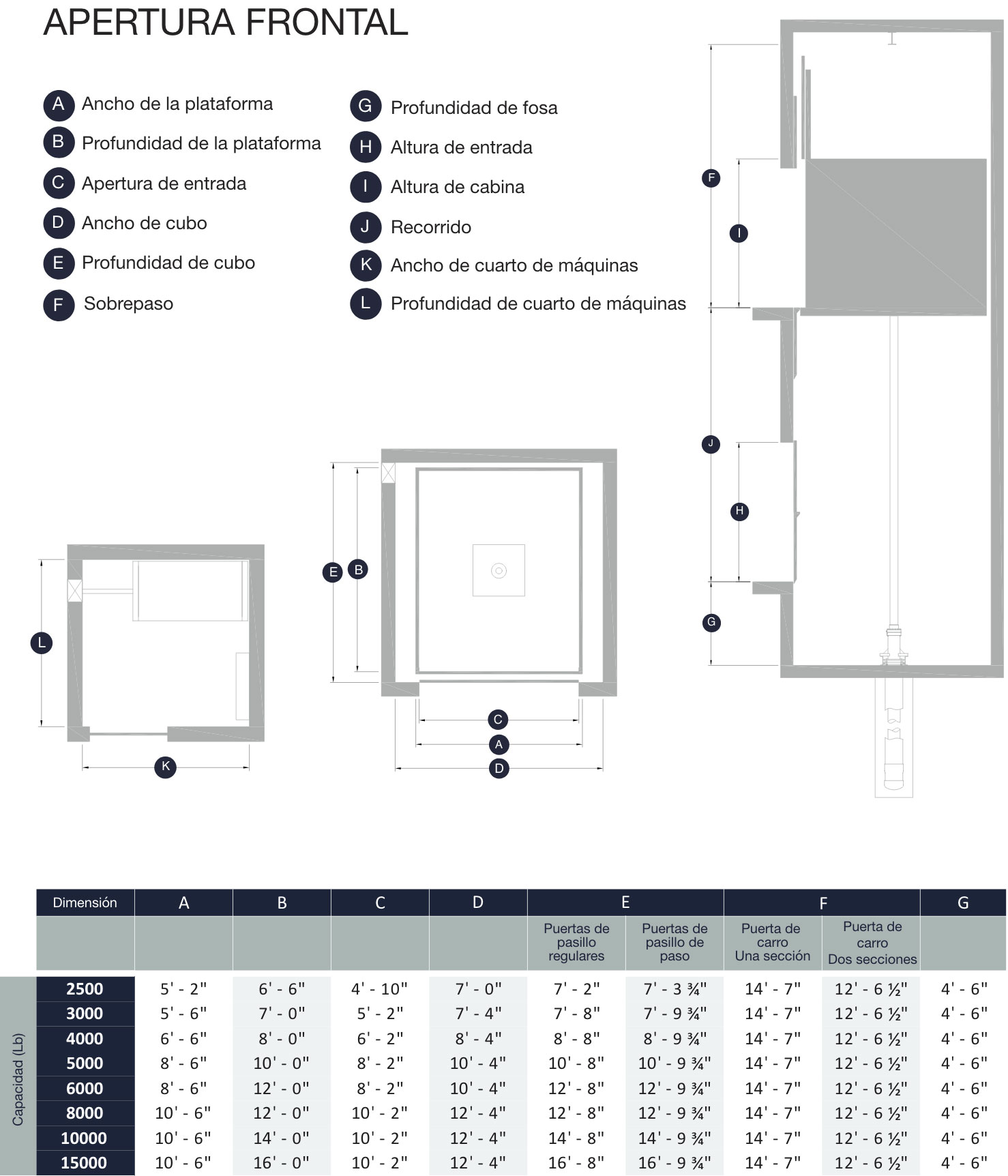

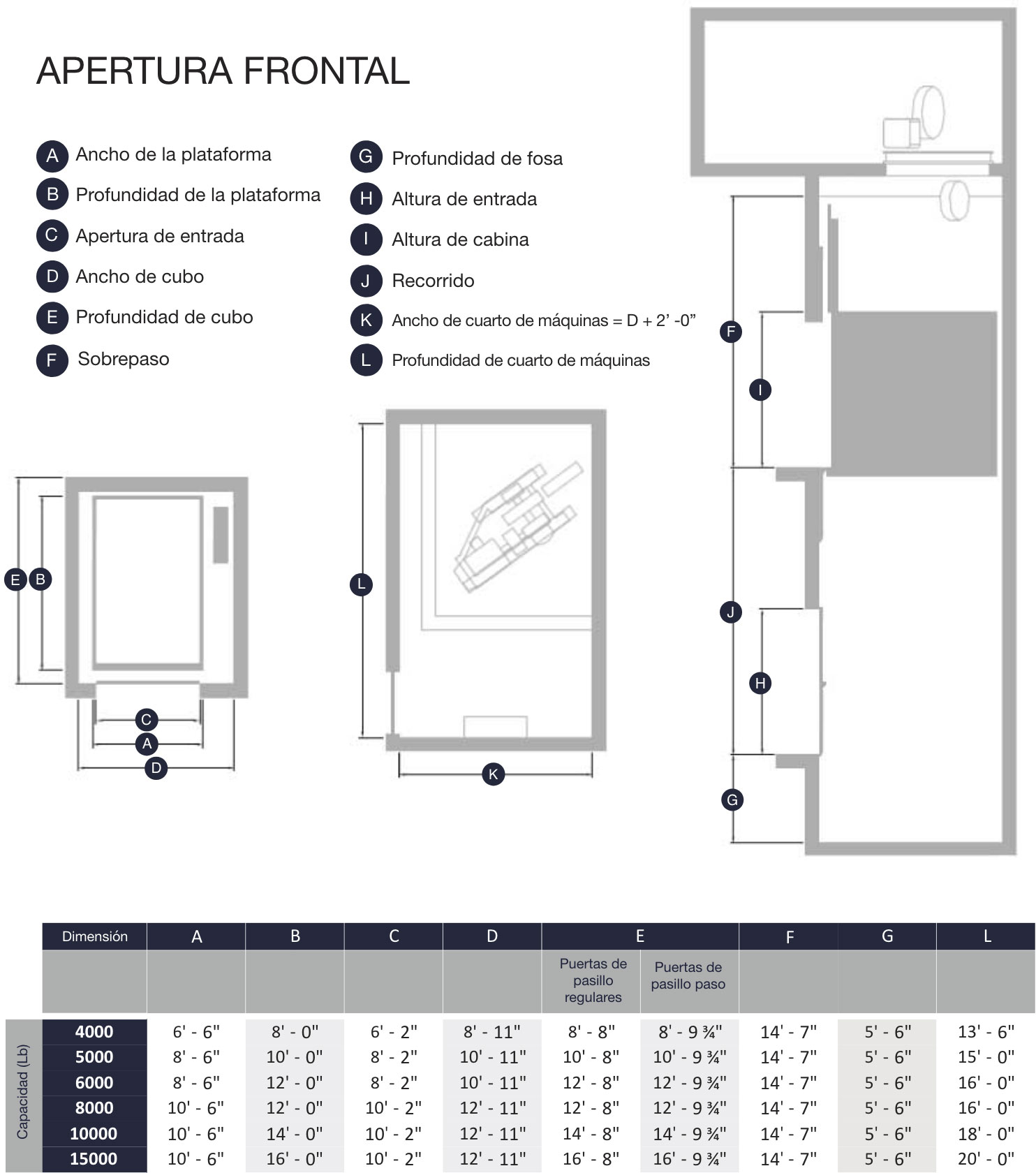

SOLUCIONES DE CARGA

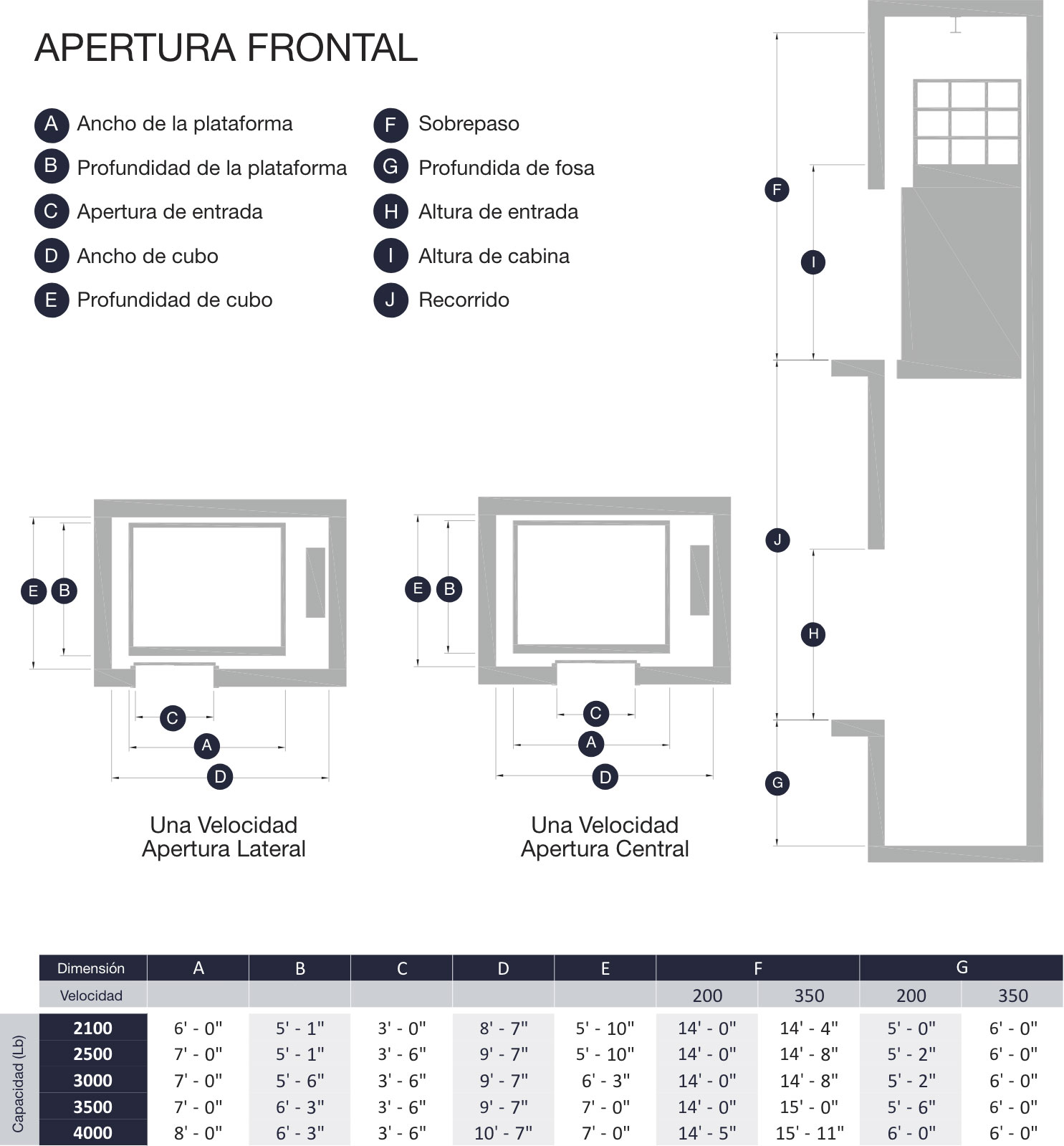

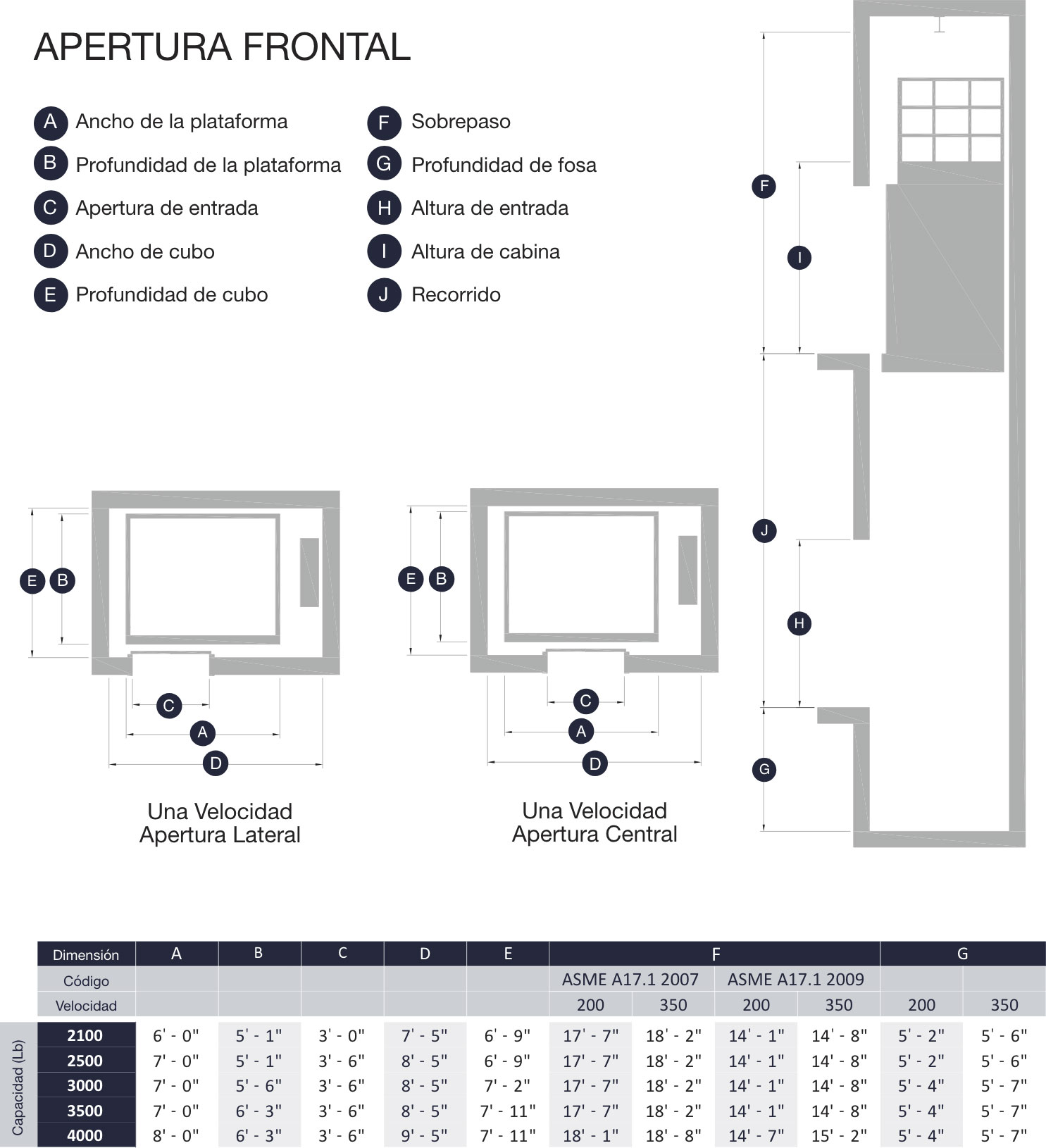

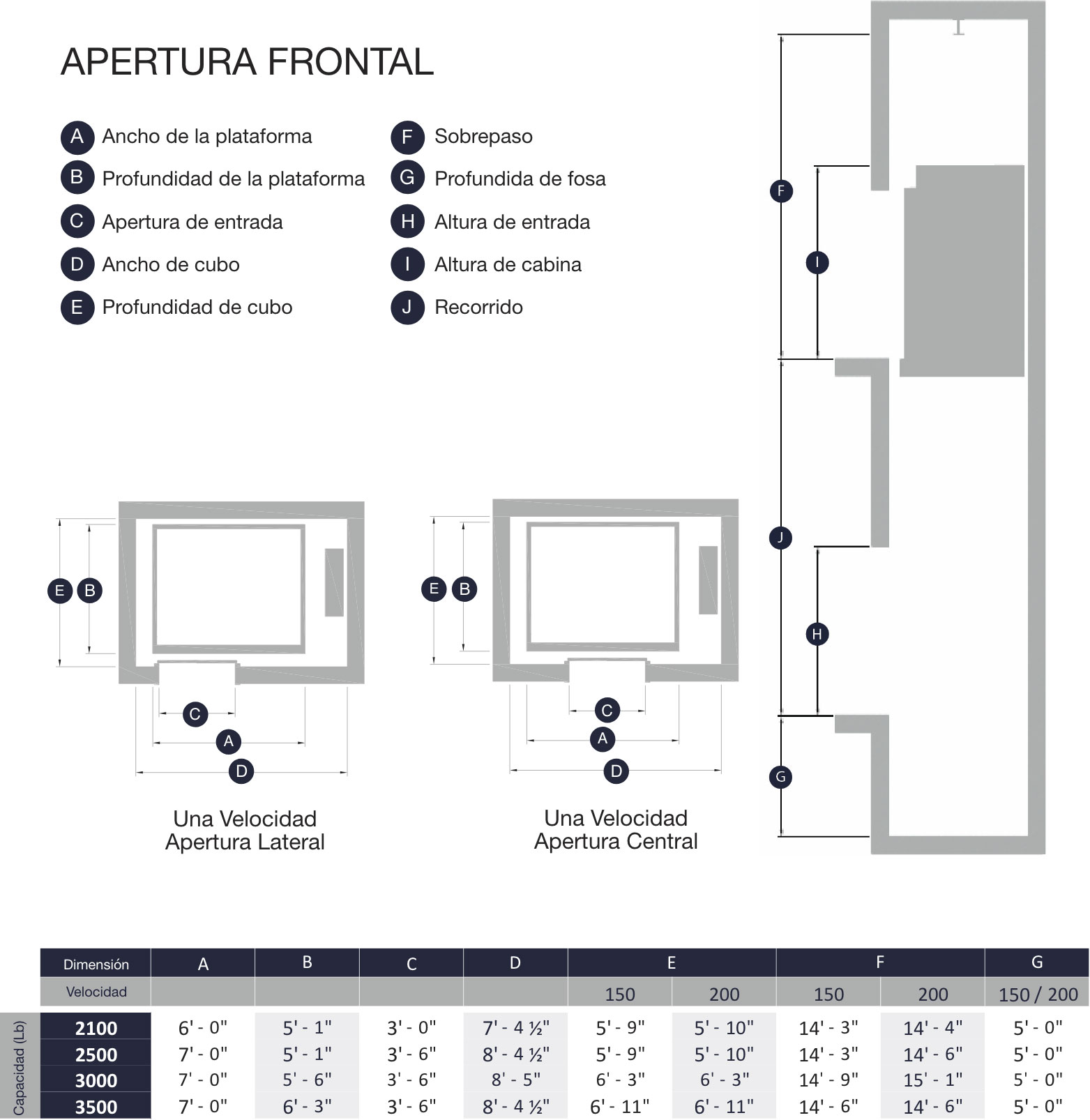

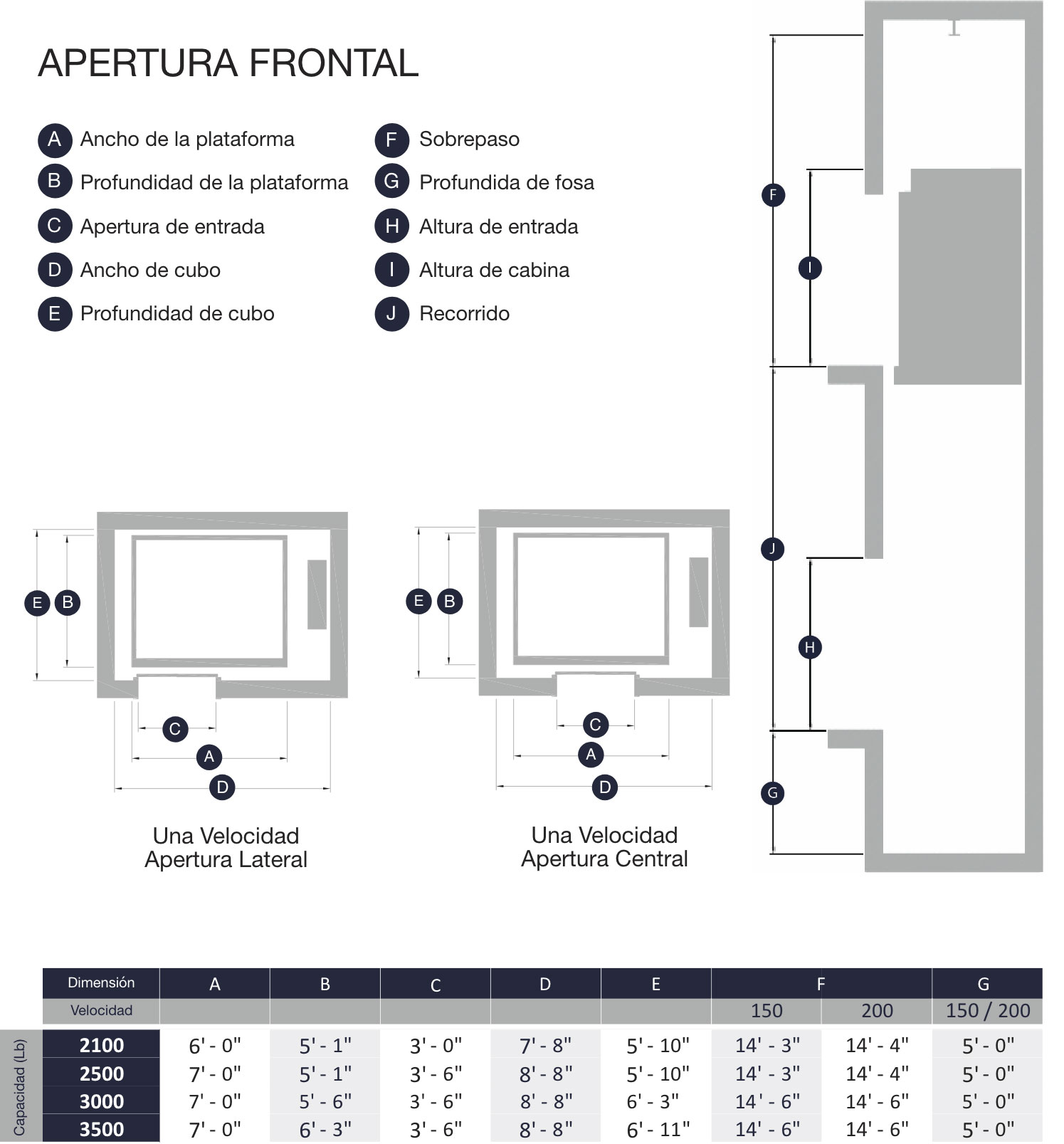

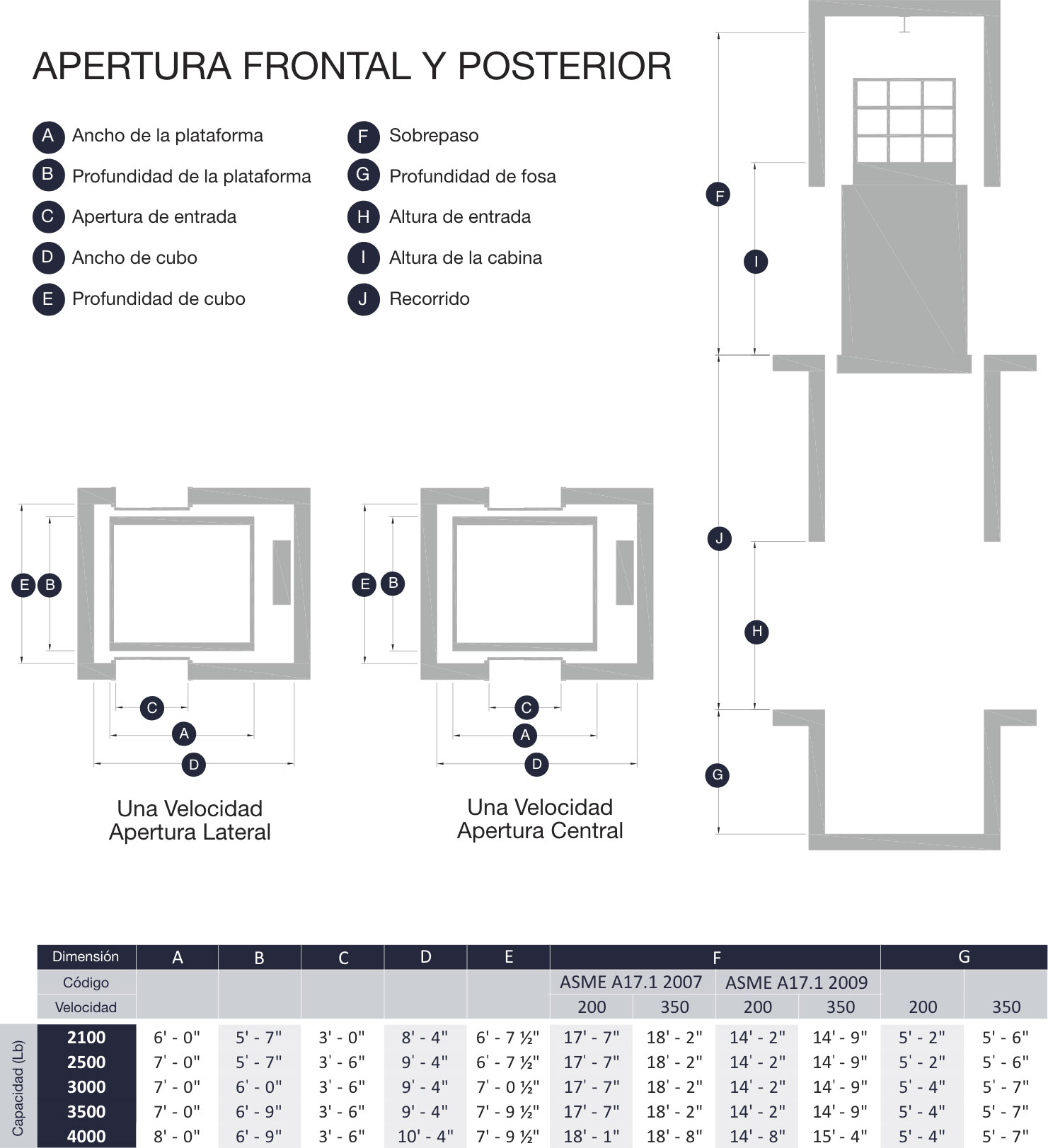

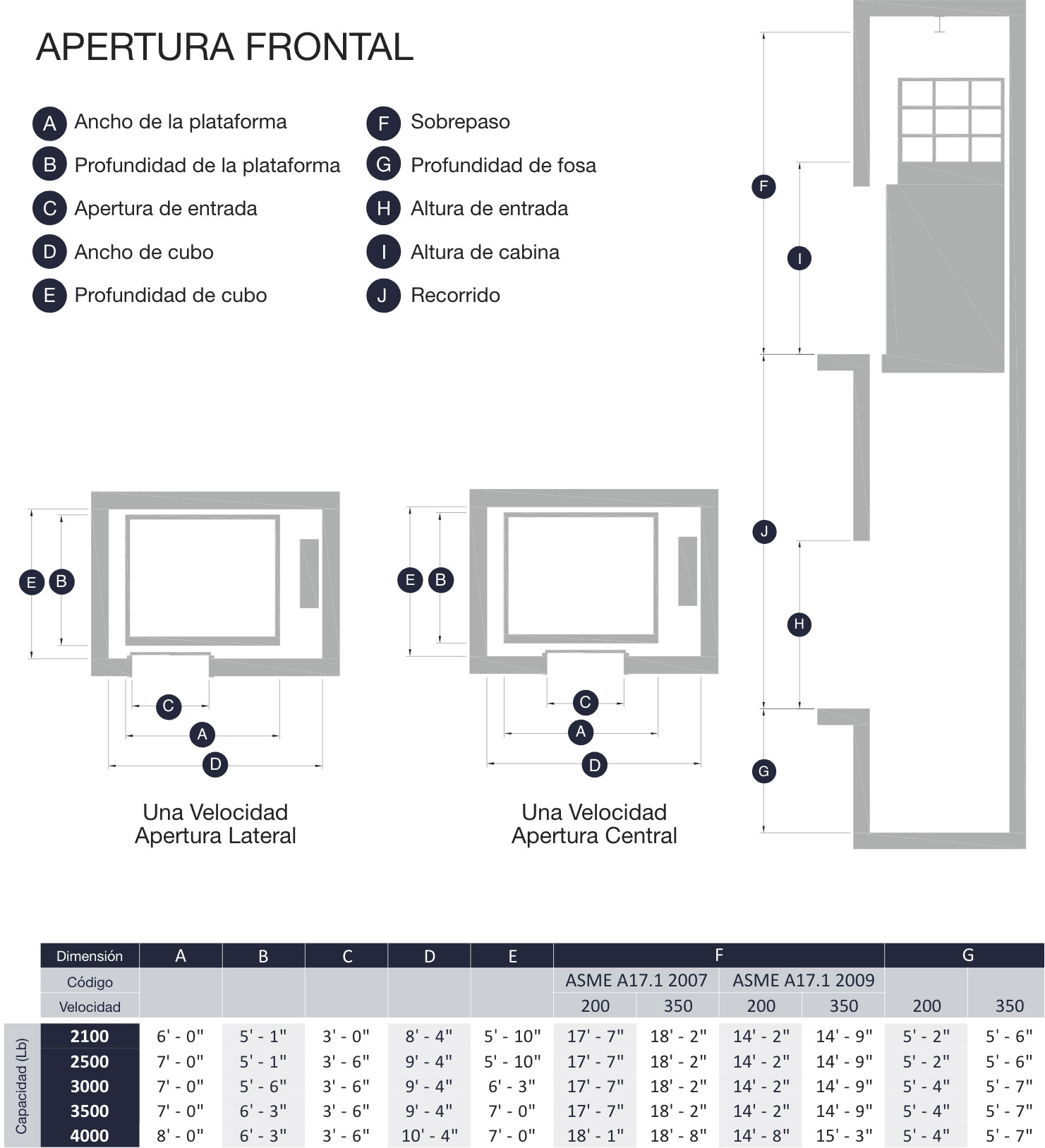

Nuestras soluciones de elevación de carga se ofrecen con aperturas bipartibles o deslizables con materiales y componentes de la más alta calidad.

Diseñamos y fabricamos elevadores de carga con clase A, B, C1, C2 y C3.

Nuestras soluciones de elevación de carga se ofrecen con aperturas bipartibles o deslizables con materiales y componentes de la más alta calidad.

Diseñamos y fabricamos elevadores de carga con clase A, B, C1, C2 y C3.

AVISO DE PRIVACIDAD INTEGRAL

I. IDENTIFICACIÓN DEL RESPONSABLE Y DEL ENCARGADO

La empresa:

ELEVADORES EV INTERNACIONAL, S.A. DE C.V.

a) Con domicilio en Avenida de Todos Los Santos, número 7560, Parque Industrial Pacifico, Tijuana, Baja California.

Es la Responsable del tratamiento de la información personal que ha recibido y se encuentran en su posesión, asegurando el pleno goce de los derechos y facultades de los titulares de estos, mediante la creación, implementación y desarrollo del presente aviso de privacidad.

Le informamos que se ha desarrollado una política de privacidad y que deseamos ayudarle a comprender la forma en la que se recaba, utiliza, transfiere y/o almacena su información personal, en conformidad con el Artículo 16 Constitucional y en cumplimiento de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares.

En el ejercicio de nuestras facultades legales hemos designado como Encargado de dicho tratamiento a: LAURA VANESSA BARRUTIA CASTRO con domicilio legal en Avenida de Todos Los Santos, número 7560, Parque Industrial Pacifico, Tijuana Baja California, la cual es encargada de dar trámite a su solicitud, ya sea:

Pudiendo el titular hacerlo en dicha dirección y al teléfono 01 (664) 660 2300 Extensión 334, o si desea contactarla por e-mail puede hacerlo a: Comercial@eevint.com con la Lic. LAURA VANESSA BARRUTIA CASTRO.

II. PARA EFECTOS DEL PRESENTE AVISO SE ENTIENDE

Datos personales: Cualquier información concerniente a una persona física identificada o identificable. Recabamos sus datos personales de forma directa cuando usted mismo nos los proporcionas por diversos medios, algunos de estos son, física o verbalmente, en nuestras instalaciones, en forma telefónica, como cuando participa en nuestras promociones o cuando nos da información con objeto de que le prestemos un servicio o adquiera nuestros productos.

Legislación vigente aplicable: Ley: Ley Federal de Protección de Datos Personales en Posesión de los Particulares. (LFPDPPP) Reglamento: Reglamento de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares. (RLFPDPPP).

Principios que rigen el tratamiento de su información personal: Recabamos sus datos personales para los efectos mencionados en el presente Aviso de Privacidad, observando los principios y deberes plasmados en la ley los cuales son:

Datos personales sensibles: Aquellos datos personales que afecten a la esfera más íntima de su titular, o cuya utilización indebida puedan dar origen a discriminación o conlleve un riesgo grave para éste.

En particular, se consideran sensibles aquellos que puedan revelar aspectos como origen racial o étnico, estado de salud presente y futura, información genética, creencias religiosas, filosóficas y morales, afiliación sindical, opiniones políticas, preferencia sexual, entre otros, como a continuación se mencionan:

Datos personales financieros o patrimoniales: Si tu forma de pago es con tarjeta bancaria, se te solicitarán los siguientes datos, los cuales en términos del artículo 8 de la Ley federal de protección de datos personales en posesión de los particulares, se consideran dentro de la categoría de datos personales financieros o patrimoniales: El nombre del titular de la tarjeta, el número de la tarjeta, la fecha de vencimiento de la tarjeta y el nombre del banco. La Ley pide que en caso de que los datos personales recopilados incluyan datos sensibles o patrimoniales y/o financieros, el Responsable lleve a cabo actos que recojan y constituyan el consentimiento expreso del titular como los dispone el segundo párrafo del artículo 8 de la Ley y demás legislaciones aplicables, bien, mediante la firma del formato correspondiente, sea impreso, o utilizando medios electrónicos, a través de respuestas directas, y sus correspondientes procesos para la formación del consentimiento, a título enunciativo mas no limitativo, mediante el consentimiento expreso y suministro por parte del Titular de datos personales.

Consentimiento Tácito y Expreso: El consentimiento Tácito resulta de hechos o actos que lo presupongan. De tal forma que, ante la ausencia de tu negativa, tomaremos en cuenta tu consentimiento en esos términos. En términos de lo establecido en el artículo 9 de la Ley Federal de Protección a los Datos Personales en Posesión de los Particulares, se te solicita tu consentimiento expreso para el tratamiento de los datos personales sensibles, financieros y patrimoniales, indicándonos si aceptas o no el tratamiento. Recordando que en términos del artículo 1803 del Código Civil Federal, el consentimiento es expreso cuando se manifiesta verbalmente, por escrito o por signos inequívocos.

Duración del tratamiento de tus datos personales: Tu información personal será tratada únicamente por el tiempo necesario a fin de cumplir con las finalidades descritas en el Aviso de Privacidad que se ponga a su disposición y en su caso conforme lo que establecen las disposiciones legales respectivas. No obstante, cualquier disposición de este Aviso de Privacidad, el Titular reconoce que no se requerirá de su consentimiento para el tratamiento de sus datos personales por parte del Responsable o de terceros en cualquiera de los casos señalados en el artículo 10 de la LFPDPPP.

Datos especiales: Conocemos la importancia que tiene la protección de la privacidad y los datos personales, por ello los datos de personas con capacidades diferentes y personas de la tercera edad no los recabamos sin un consentimiento previo por parte del tutor y en caso de menores de edad sin un consentimiento previo por parte del padre o tutor, pudiendo en todo momento solicitar la cancelación de los datos personales conforme a lo establecido en el presente aviso.

III. FINALIDADES Y/O USOS DE LOS DATOS PERSONALES

Sus datos personales serán utilizados dependiendo del caso particular en el que sean proporcionados o recabados, siempre acorde con el presente Aviso de Privacidad o sus actualizaciones que, en su momento, se pongan a su disposición para cumplir con las siguientes finalidades necesarias:

Al ponerse a disposición del Titular el presente aviso de privacidad y no manifestar éste oposición alguna, se entenderá que el Titular otorga al Responsable su consentimiento para llevar a cabo el tratamiento de los Datos Personales que hubieran sido proporcionados y/o los que con motivo de alguna de las finalidades establecidas en el presente aviso proporcione en lo futuro.

Forma en que recabamos su información personal: Recolectamos datos personales del Titular mediante la entrega directa y/o personal por cualquier medio de contacto entre el Titular y el Responsable o sus Encargados. También puede recolectar datos personales de manera indirecta a través de fuentes de acceso público y de otras fuentes disponibles permitidas por la ley, tales como los directorios telefónicos o bases de datos públicas en internet y cuya utilización será para la finalidad previamente consentida.

Los datos personales que serán recabados y tratados son: (i) Datos de identificación (incluyendo los derivados de sus propias características físicas); (ii) datos de contacto; (iii) datos patrimoniales; (iv) datos financieros; (v) datos académicos; y, (vi) datos laborales. Se podrán realizar las investigaciones y acciones que consideren necesarias, a efecto de comprobar a través de cualquier tercero, dependencia u autoridad, la veracidad de los datos que fueron proporcionados.

Sus Datos Personales serán tratados con base en los principios y deberes plasmados en la ley los cuales son: licitud, consentimiento, información, calidad, finalidad, lealtad, proporcionalidad, responsabilidad, confidencialidad y seguridad. Se mantendrá la confidencialidad de sus datos personales estableciendo y manteniendo de forma efectiva las medidas de seguridad administrativas, técnicas y físicas, para evitar su daño, pérdida, alteración, destrucción, uso, acceso o divulgación indebida.

1. SI USTED ES NUESTRO CLIENTE

Sus datos personales serán utilizados para las siguientes finalidades:

Si es nuestro cliente o posible cliente: Para cumplir con obligaciones derivadas de una relación jurídica comercial que usted se tenga o se llegase a tener, es decir, proveer los servicios y productos requeridos por usted, para hacer cumplir y/o ejecutar un contrato, para fines estadísticos, para informar sobre cambios o nuevos productos o servicios que estén relacionados con el contratado o adquirido por nuestros clientes, evaluar la calidad del servicio, determinar la calidad de nuestros productos y servicios, intercambiar información necesaria para atender auditorías internas, externas y por autoridades, así como para fines comerciales, mercadotécnicos, publicitarios y/o de prospección comercial y para otorgar beneficios y dar cumplimiento a obligaciones contraídas con nuestros clientes así como realizar estudios internos sobre hábitos de consumo.

2. SI USTED ES NUESTRO PROVEEDOR:

Sus datos personales serán utilizados para las siguientes finalidades:

Las necesarias para la relación jurídica comercial con el Responsable, evaluarlo y en su caso contratarlo en un futuro como proveedor, y llevar el control de nuestros proveedores contratados y de sus servicios para su posterior registro y administración en sistemas, efectuar transferencias con sus datos personales a terceros en términos del aviso de privacidad.

3. SI USTED LABORA PARA EL RESPONSABLE O ESTÁ EN PROCESO DE SELECCIÓN.

Sus datos personales serán utilizados para las siguientes finalidades:

Para cumplir con las obligaciones derivadas de la relación laboral que con usted se celebre, así como para la administración de personal; formar expedientes de empleados; formar expedientes médicos de empleados; pago y administración de nómina; pago de beneficios, salarios y prestaciones, bonos, reembolsos, pensiones, seguros y otros; contratación de seguros; documentar y controlar la asignación de activos de cómputo y comunicaciones; auditorías internas; creación de cuenta de correo electrónico laboral; elaboración de directorio de la empresa; asignar herramientas de trabajo; asignar claves y contraseñas, asegurar el cumplimiento de obligaciones de confidencialidad y otras obligaciones laborales; verificar referencias personales y laborales; contactar a sus familiares, dependientes económicos y/o beneficiarios en caso de emergencia. De igual forma, le informamos que podremos hacer uso de tus datos personales para otras finalidades, siempre y cuando dichas finalidades sean compatibles y puedan considerarse análogas a las anteriores.

4. POR VIDEO VIGILANCIA DENTRO DE NUESTRO DOMICILIO CONVENCIONAL, FISCAL O DE SUCURSAL.

Las imágenes obtenidas por las cámaras de video (Circuito Cerrado de Televisión) que se localizan dentro de los domicilios mencionados para tal efecto, son para su velar por su seguridad y la de todos nuestros visitantes y colaboradores, esto, a través de la supervisión y monitoreo permanente. Las imágenes se mantienen por un máximo de 30 días por motivos de seguridad, después de lo cual son borradas definitivamente.

5. POR ACCESO A NUESTRO DOMICILIO CONVENCIONAL, FISCAL O DE SUCURSAL.

Para ingresar a nuestras instalaciones solicitamos una identificación oficial con fotografía, la cual le es devuelta al salir de nuestras instalaciones.

6. EN NUESTRO SITIO WEB

Le informamos que en nuestra página de internet utilizamos cookies, web beacons u otras tecnologías, a través de las cuales es posible monitorear su comportamiento como usuario de internet, así como brindarle un mejor servicio y experiencia al navegar en nuestra página. Los datos personales que recabamos a través de estas tecnologías, los utilizaremos para fines estadísticos, marketing y para facilitar al usuario un acceso más rápido al sitio. Las cookies de sitio se asocian únicamente con un Usuario anónimo y su ordenador y no proporcionan referencias que permitan deducir datos personales del Usuario.

Los datos personales que obtenemos de estas tecnologías de rastreo son los siguientes: Identificadores, Idioma preferido por el usuario, región en la que se encuentra el usuario, tipo de navegador del usuario, tipo de sistema operativo del usuario, fecha y hora del inicio y final de una sesión de un usuario, páginas web visitadas por un usuario, búsquedas realizadas por un usuario, publicidad revisada por un usuario.

7. SI USTED ES PARTE O INTERVIENE DIRECTA O ACCIDENTALMENTE CONTRATOS CON TERCEROS.

En la elaboración de contratos con terceros, como es el caso de los contratos de arrendamiento y de prestación de servicios profesionales y otros de naturaleza semejante, nos comprometemos a respetar y a dar tratamiento adecuado a la información personal resultante y necesaria al celebrar dicho contrato, de acuerdo a lo establecido de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, teniendo a la vista de los contrayentes el presente aviso de privacidad, sin manifestar en ningún caso negativa alguna sobre el contenido de este, manifestando el consentimiento expreso.

IV. LIMITACIÓN DEL USO O DIVULGACIÓN DE TUS DATOS PERSONALES

Si desea limitar el uso o divulgación de su información personal en nuestra posesión, el mecanismo que se ha implementado para el ejercicio de dichos derechos es a través de la presentación de la solicitud respectiva, pudiendo el titular hacerlo en dicha dirección y al teléfono 01 (664) 660 2300 Extensión 334, o si desea contactarla por e-mail puede hacerlo a: Comercial@eevint.com con la Lic. LAURA VANESSA BARRUTIA CASTRO.

V. REVOCACIÓN DE SU CONSENTIMIENTO PARA EL TRATAMIENTO DE DATOS

Tiene derecho de revocar el consentimiento que nos haya otorgado para el tratamiento de tu información personal, ya sea en consentimiento tácito, o expreso y por escrito. El mecanismo que se ha implementado es a través de la presentación de la solicitud respectiva, Pudiendo el titular hacerlo en dicha dirección y al teléfono 01 (664) 660 2300 Extensión 334, o si desea contactarla por e-mail puede hacerlo a: Comercial@eevint.com con la Lic. LAURA VANESSA BARRUTIA CASTRO.

El plazo para atender tu solicitud es de 20 días hábiles y te informaremos sobre la procedencia de la misma a través de los medios que nos proporcionaste para notificarte.

VI. TRANSFERENCIA A TERCEROS DE TU INFORMACIÓN PERSONAL

Nos comprometemos a no transferir su información personal a terceros sin su consentimiento y tomando en cuenta las excepciones previstas en el artículo 37 de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, así como a realizar esta transferencia en los términos que fija esa ley.

Salvo en los casos del artículo 37 de la Ley:

Únicamente transferiremos tus datos personales a terceros, nacionales o extranjeros, que estén relacionados jurídica o comercialmente con nosotros para cumplir con las finalidades descritas en el Aviso de Privacidad y en sus actualizaciones puestas a su disposición, por lo que podremos transferir sus datos personales en los casos previstos y autorizados por la Ley y conforme a lo siguiente:

Sus datos personales serán tratados únicamente por el tiempo necesario a fin de cumplir con las finalidades descritas en el Aviso de Privacidad que se ponga a su disposición y en su caso conforme lo que establecen las disposiciones legales respectivas.

VII. MODIFICACIONES AL AVISO DE PRIVACIDAD

Nos reservamos el derecho de efectuar en cualquier momento modificaciones o actualizaciones al presente aviso de privacidad, para la atención de novedades legislativas, políticas internas o nuevos requerimientos para la prestación u ofrecimiento de nuestros servicios o productos.

Estas modificaciones estarán disponibles al público a través de los siguientes medios:

VIII. DERECHOS DEL TITULAR DE LOS DATOS PERSONALES

Puede ejercitar los derechos de ACCESO, RECTIFICACIÓN, CANCELACIÓN Y OPOSICIÓN (DERECHOS “ARCO”) respecto a tus datos personales y/o sensibles. Asimismo, Usted puede limitar el uso o divulgación de sus datos personales y revocar el consentimiento que hayas otorgado para el tratamiento de tus datos personales, siempre y cuando el tratamiento no sea un tratamiento necesario o que resulte de una relación jurídica.

LOS DERECHOS ARCO CONSISTEN EN:

Si deseas acceder al contenido de tus datos personales, rectificarlos, cancelarlos u oponerse al uso de los mismos, el mecanismo que se ha implementado para el ejercicio de dichos derechos son a través de la presentación de la solicitud respectiva, Pudiendo el titular hacerlo en dicha dirección y al teléfono 01 (664) 660 2300 Extensión 334, o si desea contactarla por e-mail puede hacerlo a: Comercial@eevint.com con la Lic. LAURA VANESSA BARRUTIA CASTRO, con el asunto: SOLICITUD DE: ACCESO, RECTIFICACIÓN, CANCELACIÓN U OPOSICIÓN, (Según se trate), y con la siguiente información:

Si considera que su derecho al uso correcto de sus datos personales ha sido lesionado por alguna conducta de nuestros empleados o de nuestras actuaciones o respuestas, o presume que en el tratamiento de tus datos personales existe alguna violación a las disposiciones previstas en la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, podrás interponer la queja o denuncia correspondiente ante el IFAI, para mayor información visita: http://inicio.ifai.org.mx/SitePages/ifai.aspx

El tratamiento de tus datos personales bajo nuestra posesión se realizará de conformidad con los presentes términos y condiciones, por lo que desde este momento se entiende que tú autorizas expresamente al Responsable y al Encargado de tratar tu información personal para tal efecto, hasta en tanto tú no manifiestes tu oposición mediante alguno de los elementos que indica la Ley. Para cualquier asunto relativo al tratamiento de tu información personal que no haya sido tratado en el presente Aviso de Privacidad Integral, favor de comunicarse con el Encargado, cuyos datos se encuentran al principio del presente documento.

Fecha de implementación Enero 17, 2018.

POLÍTICA CORPORATIVA PARA EL TRATAMIENTO DE DATOS PERSONALES

ELEVADORES EV INTERNACIONAL, S.A. DE C.V., empresa líder en Fabricación de Elevadores se ha caracterizado a través de los años, no solamente por su éxito profesional, siendo reconocida como líder en su sector de negocios, así como por aplicar en sus procesos altos estándares de calidad de nivel internacional.

En el interés de garantizar el adecuado respeto a la privacidad de sus clientes, proveedores, colaboradores y público en general, ha desarrollado la presente política para el adecuado tratamiento de los Datos Personales en su posesión, de conformidad con lo establecido en el Artículo 16 Constitucional, en la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, su Reglamento y demás disposiciones administrativas vinculantes sobre la materia publicadas en el Diario Oficial de la Federación.

El objetivo de implementar medidas de seguridad es que cada una de ellas ayude a reducir el riesgo de que se materialice un incidente y sus consecuencias desfavorables. Las medidas de seguridad también ayudan a que, en caso de que se presente un incidente, se reduzca el daño a los titulares y a la empresa u organización.

Nuestra cultura corporativa se basa en el conocimiento de que:

Por lo anterior, hemos desarrollado un Sistema de Gestión de Seguridad de Datos Personales basado en la metodología “Planificar-Hacer-Verificar-Actuar”, a través del cual se dirigirán y aplicarán los procesos y tareas.

Estableceremos las siguientes acciones para la seguridad de los datos personales:

Datos Personales recabados

Identificaremos qué tipo de datos personales se recaban en los distintos formatos que se utilizan y lo más importante, si es necesario recabarlos o no, con el fin de utilizar sólo los tipos de datos necesarios para la finalidad de nuestras actividades profesionales y comerciales.

Tus datos personales podrán utilizarse para finalidades diversas, dependiendo del caso particular en el que sean proporcionados o recabados, siempre acorde con la presente “Política para el correcto tratamiento y protección de Datos Personales” o sus actualizaciones que, en su momento, se pongan a tu disposición para cumplir con la relación comercial o laboral que tengamos contigo, de acuerdo a las siguientes finalidades necesarias:

Sus datos personales serán utilizados para las siguientes finalidades:

Para cumplir con las obligaciones derivadas de la relación laboral que con usted se cree, así como para la administración de personal; formar expedientes de empleados; formar expedientes médicos de empleados; pago y administración de nómina; pago de beneficios, salarios y prestaciones, bonos, reembolsos, pensiones, seguros y otros; contratación de seguros; documentar y controlar la asignación de activos de cómputo y comunicaciones; auditorías internas; creación de cuenta de correo electrónico laboral; elaboración de directorio de la empresa; asignar herramientas de trabajo; asignar claves y contraseñas, asegurar el cumplimiento de obligaciones de confidencialidad y otras obligaciones laborales; verificar referencias personales y laborales; contactar a sus familiares, dependientes económicos y/o beneficiarios en caso de emergencia. De igual forma, le informamos que podremos hacer uso de tus datos personales para otras finalidades, siempre y cuando dichas finalidades sean compatibles y puedan considerarse análogas a las anteriores.

Sus datos personales serán utilizados para las siguientes finalidades:

Si es nuestro cliente o posible cliente: Para cumplir con obligaciones derivadas de una relación jurídica comercial que usted se tenga o se llegase a tener, es decir, proveer los servicios y productos requeridos por usted, para hacer cumplir y/o ejecutar un contrato, para fines estadísticos, para informar sobre cambios o nuevos productos o servicios que estén relacionados con el contratado o adquirido por nuestros clientes, evaluar la calidad del servicio, determinar la calidad de nuestros productos y servicios, intercambiar información necesaria para atender auditorías internas, externas y por autoridades, así como para fines comerciales, mercadotécnicos, publicitarios y/o de prospección comercial y para otorgar beneficios y dar cumplimiento a obligaciones contraídas con nuestros clientes así como realizar estudios internos sobre hábitos de consumo.

Tus datos personales serán utilizados para las siguientes finalidades:

Las necesarias para la relación jurídica comercial con el Responsable, evaluarlo y en su caso contratarlo en un futuro como proveedor, y llevar el control de nuestros proveedores contratados y de sus servicios para su posterior registro y administración en sistemas, efectuar transferencias con sus datos personales a terceros en términos del aviso de privacidad.

Las imágenes obtenidas por las cámaras de video que se localizan dentro de nuestras instalaciones son para su seguridad y la de todos nuestros visitantes y colaboradores mediante su supervisión o monitoreo permanente. Las imágenes se mantienen por un máximo de 30 días por motivos de seguridad, después de lo cual son borradas definitivamente.

Respecto a la relación que exista con usted, profesional, comercial o la que usted desee y que se realice vía correos electrónicos.

Respecto a la relación que exista con usted, profesional, comercial o la que usted desee y que se realice vía comunicación telefónica.

Para ingresar a nuestras instalaciones solicitamos proporcione al personal de vigilancia una identificación oficial vigente, misma que le será devuelta al salir.

En la elaboración de contratos con terceros, como es el caso de los contratos de arrendamiento y de prestación de servicios profesionales y otros de naturaleza semejante, nos comprometemos a respetar y a dar tratamiento adecuado a la información personal resultante y necesaria al celebrar dicho contrato, de acuerdo a lo establecido de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, teniendo a la vista de los contrayentes el presente aviso de privacidad, sin manifestar en ningún caso negativa alguna sobre el contenido de este, manifestando el consentimiento expreso con la firma de dicho contrato.

Le informamos que en nuestra página de internet utilizamos cookies, web beacons u otras tecnologías, a través de las cuales es posible monitorear su comportamiento como usuario de internet, así como brindarle un mejor servicio y experiencia al navegar en nuestra página. Los datos personales que recabamos a través de estas tecnologías, los utilizaremos para fines estadísticos, marketing y para facilitar al usuario un acceso más rápido al sitio. Las cookies de sitio se asocian únicamente con un Usuario anónimo y su ordenador y no proporcionan referencias que permitan deducir datos personales del Usuario. Los datos personales que obtenemos de estas tecnologías de rastreo son los siguientes: Identificadores, Idioma preferido por el usuario, región en la que se encuentra el usuario, tipo de navegador del usuario, tipo de sistema operativo del usuario, fecha y hora del inicio y final de una sesión de un usuario, páginas web visitadas por un usuario, búsquedas realizadas por un usuario, publicidad revisada por un usuario.

Para tratar sus datos personales, su consentimiento es fundamental

Solo trataremos información personal por la cual usted nos haya otorgado su consentimiento, en los términos que la ley establece. Tiene, asimismo, el derecho de revocar el consentimiento que nos haya otorgado para el tratamiento de su información personal, ya sea en consentimiento tácito, o expreso y por escrito siempre y cuando el tratamiento no sea necesario o que resulte de una relación jurídica.

Transferencia de información con terceros

Nos comprometemos a no transferir su información personal a terceros sin su consentimiento y tomando en cuenta las excepciones previstas en el artículo 37 de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, así como a realizar esta transferencia en los términos que fija esa ley.

Si usted considera que su derecho de protección de datos personales ha sido lesionado por alguna conducta de nuestros empleados o de nuestras actuaciones o respuestas, o presume que en el tratamiento de tus datos personales existe alguna violación a las disposiciones previstas en la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, podrá interponer la queja o denuncia correspondiente

LOS DERECHOS ARCO CONSISTEN EN:

Acceso. – Que se te informe cuáles de sus datos personales están contenidos nuestro sistema de bases de datos personales, para qué se utilizan, el origen y las comunicaciones que se hayan realizado con los mismos y, en general, las condiciones y generalidades del tratamiento. La obligación de acceso se dará por cumplida cuando: Los datos se pongan a disposición del titular de los datos personales o bien, mediante la expedición de copias simples, medios magnéticos, ópticos, se considere adecuada.

Rectificación. Que se corrijan o actualicen sus datos personales en caso de que sean inexactos o incompletos.

Cancelación. – Que tus datos personales sean dados de baja, total o parcialmente, de nuestro sistema de bases de datos”. Esta solicitud podrá dar lugar a un período de bloqueo tras el cual procederá la supresión de los datos.

Oposición. – Oponerse por causa legítima al tratamiento de sus datos personales por parte de nuestra empresa.

Si desea acceder al contenido de sus datos personales, rectificarlos, cancelarlos u oponerse al uso de los mismos, el mecanismo que se ha implementado para el ejercicio de dichos derechos son a través de la presentación de la solicitud respectiva, pudiendo el titular hacerlo en dicha dirección y al teléfono 01 (664) 660 2300 Extensión 334, o si desea contactarla por e-mail puede hacerlo a: Comercial@eevint.com con la Lic. LAURA VANESSA BARRUTIA CASTRO con el asunto: SOLICITUD DE: ACCESO, RECTIFICACIÓN, CANCELACIÓN U OPOSICIÓN, (Según se trate), y con la siguiente información:

Los medios de almacenamiento que utilizamos para almacenar los datos personales los definimos según mencionamos a continuación:

A través de documentos, formularios, de acuerdo a la relación que tengamos con usted, ya sea laboral, comercial o profesional.

Las personas identificadas y autorizadas para acceder a los sitios de resguardo podrían manejar la información personal con permisos específicos de uso, esto es conocido como un esquema de privilegios.

Consideramos importante definir el concepto del entorno de trabajo dentro de Grupo MUSA, según se establece a continuación:

Medidas de seguridad respecto a hábitos de cultura personal:

Tomando en cuenta que una de las principales causas por las que ocurre robo o extravío de datos personales e incluso de cualquier información relevante para la organización es simplemente porque los datos no se cuidan adecuadamente, hemos definido las siguientes acciones a seguir:

Medidas de seguridad en el entorno de trabajo físico:

La seguridad del entorno de trabajo físico es un elemento básico para mitigar vulneraciones a la seguridad de los datos personales. El acceso al entorno de trabajo físico debe ser sólo para personal autorizado, si no existen restricciones para el acceso, se corre el riesgo de que los datos personales sean robados o manipulados. De manera particular, ninguna persona sin autorización debería poder acercarse al equipo de cómputo, archiveros con datos personales, o a cualquier otro medio de almacenamiento. Para esto se deben considerar medidas como:

a) Cerraduras y candados: se debe contar como mínimo con gavetas, escritorios, o archiveros que se puedan cerrar con llave. El mismo principio aplica para otros entornos, usando candados para laptops o maletas con cierre de combinación.

b) Elementos disuasorios: Existen medidas de seguridad que reducen de manera significativa el interés de un atacante, por ejemplo, alarmas (tanto para el entorno como para los dispositivos, guardias de seguridad, rejas, entre otros.

c) Minimizar el riesgo oportunista: Es necesario limitar el número de entornos de trabajo donde se realice tratamiento de datos personales (por ejemplo, sólo en casa o en la oficina), si es necesario trabajar constantemente en otros entornos (como aeropuertos u oficinas de otros clientes) se debe permanecer especialmente cauto del entorno y nunca dejar un elemento con datos personales sin supervisión.

a) Aprobación de salida de documentos, equipo de cómputo y/o medios de almacenamiento electrónico: Se debe registrar el permiso o la acción relacionada a la salida de los elementos mencionados en una bitácora, esto con el fin de que, en caso de pérdida, robo, daño o extravío se tenga control del posible impacto.

b) Mantener en movimiento sólo copias de la información, no el elemento original: Un incidente común en las organizaciones de cualquier tamaño es que la información que se pierde es la única información disponible. La información que sale de los entornos de trabajo usuales debería ser una copia, y no la información original.

c) Usar mensajería certificada: Es importante que el envío físico de medios que contienen datos personales se realice con mensajería segura/certificada, o en su defecto con personal de confianza, y siempre se debe recabar el acuse de recibo del envío.

Medidas de seguridad en el entorno de trabajo digital:

a) Uso de contraseñas y/o cifrado: Toda información personal en medio digital debería estar protegida con bloqueos por contraseña y/o cifrado, para evitar su acceso no autorizado y posibles eventos de robo o pérdida de información.

b) Uso de contraseñas sólidas: Se debe evitar el uso de información personal o palabras simples en las contraseñas. Aunque es una recomendación usual el crear contraseñas mezclando caracteres especiales y números para hacerlas difícil de adivinar, también puede ser difícil para los usuarios memorizarlas, y provocar que recaigan en malas prácticas como tenerlas escritas a la vista. Otra opción es usar software de administración de contraseñas.

c) Bloqueo y cierre de sesiones: Cuando no se utilice el equipo de cómputo se debe bloquear o cerrar la sesión de usuario. Si un equipo no se va a utilizar por un periodo largo, se debe optar por apagarlo. Todo inicio de sesión debe requerir el uso de una contraseña, token, u otro mecanismo de autenticación. También se pueden considerar mecanismos de bloqueo y borrado remoto para los dispositivos móviles, de forma tal que se pueda restringir o eliminar la información aun cuando un equipo haya sido robado o extraviado.

d) Administrar usuarios y accesos: Se debe minimizar el uso de credenciales compartidas, es decir, que más de una persona tenga acceso al mismo servicio con el mismo usuario y contraseña, por ejemplo, que dos personas distintas usen la misma identificación para usar la misma cuenta de correo. En su caso, cuando se implementan sistemas de tratamiento más complejos, por ejemplo, bases de datos, se debe tener una correcta administración de los usuarios, contraseñas y privilegios de acceso (permisos para leer y modificar un archivo).

a) Instalar herramientas antimalware y de filtrado de tráfico: el software malicioso o malware comprende diferentes tipos como virus, troyanos, gusanos, entre otros, que tiene por objetivo extraer datos de los usuarios como sus contraseñas o números de cuenta bancaria. Se debe instalar al menos, software antivirus y habilitar el filtrado de tráfico (como un firewall).

b) Reglas de navegación segura: Sólo se deben revisar sitios web esenciales para el negocio, evitando navegar en sitios no relacionados y mucho menos en sitios de riesgo como son los de descarga de contenido que violan los derechos de autor o pornográficos. Todos los empleados deben estar informados de los riesgos a los que se exponen por visitar sitios web que no son relevantes para sus funciones, también se les debe informar del peligro relacionado a la descarga de contenido, y la ventaja de verificar que el protocolo de conexión a los sitios web sea seguro, es decir, verificar que en la dirección web aparezca https y la imagen de un candado, en lugar de que sólo sea http. Además, se puede optar por herramientas de cifrado de las comunicaciones como las redes virtuales privadas (o VPN, Virtual Private Network).

c) Reglas para la divulgación de información: Antes de enviar información a un tercero, almacenarla en cuentas de cómputo en la nube, publicarla en un sitio web, o compartirla en redes sociales, se debe evaluar si esta acción no está poniendo en riesgo a titulares o a personal de la organización.

d) Uso de conexiones seguras: Además de verificar que los protocolos de navegación sean seguros, se debe cuidar que la conexión también sea confiable. Cuando se trate de redes inalámbricas, éstas deberán contar con contraseñas y configuración segura (por ejemplo, WPA o WPA2, evitando conectarse o configurar redes WEP o abiertas, susceptibles a que un externo malintencionado intercepte las comunicaciones). Asimismo, es preferible evitar el uso de redes públicas, particularmente en los casos en que sea necesario llevar a cabo una transacción que implique el uso de información personal o contraseñas (por ejemplo, acceder a un portal bancario mediante un dispositivo portátil, utilizando una red WiFi provista por un sitio público, como un aeropuerto o una cafetería). De manera general, si no se puede asegurar la conexión, se deberá evitar cualquier tratamiento que involucre datos personales en línea.

a) Validación del destinatario de una comunicación. – Antes de enviar un mensaje se debe asegurar que el envío se realiza al destinatario correcto. Cuando se envíe un mensaje electrónico a varios destinatarios se debe revisar el método de envío y designación (por ejemplo, en correo electrónico, CC o con copia, CCO o con copia oculta).

b) Seguridad de la información enviada y recibida: Cuando se envía información importante a través de mensajes electrónicos, ésta no se debería incluir bajo ninguna circunstancia en el cuerpo del mensaje, sino en un archivo individual protegido por contraseña/cifrado, la contraseña no debe estar contenida en el cuerpo del mensaje del que se envía la información, sino en un mensaje distinto o comunicarse por otro medio (por ejemplo, por teléfono). Cuando se recibe información en un mensaje electrónico, sin importar quien lo haya enviado, se debe ser cuidadoso con los archivos y ligas adjuntas cuando éstas no son esperadas, por ejemplo, un mensaje de un proveedor que pide revisar una cotización no solicitada abriendo un archivo adjunto o dando clic a una liga específica. En tal caso hay que verificar, (por ejemplo, por teléfono) con el remitente del mensaje y/o utilizar herramientas antimalware para verificar el contenido.

POLÍTICA CORPORATIVA PARA EL TRATAMIENTO DE DATOS PERSONALES

ELEVADORES EV INTERNACIONAL, S.A. DE C.V., empresa líder en Fabricación de Elevadores se ha caracterizado a través de los años, no solamente por su éxito profesional, siendo reconocida como líder en su sector de negocios, así como por aplicar en sus procesos altos estándares de calidad de nivel internacional.

En el interés de garantizar el adecuado respeto a la privacidad de sus clientes, proveedores, colaboradores y público en general, ha desarrollado la presente política para el adecuado tratamiento de los Datos Personales en su posesión, de conformidad con lo establecido en el Artículo 16 Constitucional, en la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, su Reglamento y demás disposiciones administrativas vinculantes sobre la materia publicadas en el Diario Oficial de la Federación.

En ELEVADORES EV INTERNACIONAL, S.A. DE C.V., reconocemos que más allá de minimizar el posible impacto económico por la imposición de sanciones por parte de la autoridad, el principal beneficio de establecer medidas de seguridad, documentarlas y mantenerlas, radica en el aumento de la certidumbre y confianza de los titulares de los datos personales, tomando en cuenta que al mismo tiempo, se aumenta la competitividad del mercado en general, se mejoran los procesos de la organización y la eficiencia operativa.

El objetivo de implementar medidas de seguridad es que cada una de ellas ayude a reducir el riesgo de que se materialice un incidente y sus consecuencias desfavorables. Las medidas de seguridad también ayudan a que, en caso de que se presente un incidente, se reduzca el daño a los titulares y a la empresa u organización.

Nuestra cultura corporativa se basa en el conocimiento de que:

La protección de datos personales es un derecho humano de los titulares de los mismos y una obligación para quienes los utilizan.

Ayuda a prevenir y mitigar los efectos de una fuga y/o mal uso de los datos personales.

Evita afectaciones económicas debido a multas, compensación de daños y pérdida de clientes e inversionistas.

Aumenta la competitividad, mejora los procesos de la organización y el nivel de confianza de los consumidores, inversionistas y titulares.

Por lo anterior, hemos desarrollado un Sistema de Gestión de Seguridad de Datos Personales basado en la metodología “Planificar-Hacer-Verificar-Actuar”, a través del cual se dirigirán y aplicarán los procesos y tareas.

Algunos conceptos que debe conocer en términos de la Ley de protección de datos personales en México

Datos personales. – Cualquier información concerniente a una persona física identificada o identificable. Recabamos tus datos personales de forma directa cuando tú mismo nos los proporcionas por diversos medios, en nuestras instalaciones, en forma telefónica, como cuando participa en nuestras promociones o cuando nos da información con objeto de que le prestemos un servicio o adquiera nuestros productos.

Legislación vigente aplicable. – Ley: Ley Federal de Protección de Datos Personales en Posesión de los Particulares. (LFPDPPP) Reglamento: Reglamento de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares. (RLFPDPPP)

Principios que rigen el tratamiento de su información personal. – Recabamos tus datos personales para los efectos mencionados en el presente Aviso de Privacidad, estos serán tratados observando los principios y deberes plasmados en la ley los cuales son: licitud, consentimiento, información, calidad, finalidad, lealtad, proporcionalidad, responsabilidad, confidencialidad y seguridad.

Datos personales sensibles. – Aquellos datos personales que afecten a la esfera más íntima de su titular, o cuya utilización indebida pueda dar origen a discriminación o conlleve un riesgo grave para éste. En particular, se consideran sensibles aquellos que puedan revelar aspectos sobre su situación económica, su origen racial o étnico, estado de salud presente y futuro, información genética, creencias religiosas, filosóficas y morales, afiliación sindical, opiniones políticas, preferencia sexual.

Consentimiento Tácito y Expreso: El consentimiento Tácito resulta de hechos o actos que lo presupongan. De tal forma que, ante la ausencia de tu negativa, tomaremos en cuenta tu consentimiento en esos términos. En términos de lo establecido en el artículo 9 de la Ley Federal de Protección a los Datos Personales en Posesión de los Particulares, se te solicita tu consentimiento expreso para el tratamiento de los datos personales sensibles, financieros y patrimoniales, indicándonos si aceptas o no el tratamiento. Recordando que en términos del artículo 1803 del Código Civil Federal, el consentimiento es expreso cuando se manifiesta verbalmente, por escrito o por signos inequívocos.

Duración del tratamiento de tus datos personales: Tu información personal será tratada únicamente por el tiempo necesario a fin de cumplir con las finalidades descritas en el Aviso de Privacidad que se ponga a su disposición y en su caso conforme lo que establecen las disposiciones legales respectivas. No obstante, cualquier disposición de este Aviso de Privacidad, el Titular reconoce que no se requerirá de su consentimiento para el tratamiento de sus datos personales por parte del Responsable o de terceros en cualquiera de los casos señalados en el artículo 10 de la LFPDPPP.

Aseguramiento de los datos personales bajo nuestra custodia

Estableceremos las siguientes acciones para la seguridad de los datos personales:

Elaboraremos un inventario de datos y de sus medios de almacenamiento.

Determinaremos las funciones y obligaciones de las personas que traten datos personales.

Realizaremos un análisis de riesgos de los datos personales.

Revisaremos las medidas de seguridad existentes.

Elaborar un plan de trabajo para implementar las medidas de seguridad requeridas.

Realizaremos revisiones y auditorías del tratamiento de los datos y de las medidas de seguridad.

Datos Personales recabados

Identificaremos qué tipo de datos personales se recaban en los distintos formatos que se utilizan y lo más importante, si es necesario recabarlos o no, con el fin de utilizar sólo los tipos de datos necesarios para la finalidad de nuestras actividades profesionales y comerciales.

Tus datos personales podrán utilizarse para finalidades diversas, dependiendo del caso particular en el que sean proporcionados o recabados, siempre acorde con la presente “Política para el correcto tratamiento y protección de Datos Personales” o sus actualizaciones que, en su momento, se pongan a tu disposición para cumplir con la relación comercial o laboral que tengamos contigo, de acuerdo a las siguientes finalidades necesarias:

Si laboras con nosotros o estás en proceso de selección.

Si eres cliente nuestro.

Si eres proveedor nuestro.

Por video vigilancia dentro de nuestras instalaciones.

Por información obtenida a través de comunicación por correo electrónico.

Por información obtenida a través de comunicación telefónica.

Por acceso a nuestras instalaciones.

En contrato con terceros.

En nuestro sitio web.

Si labora con nosotros o está en proceso de selección. –

Sus datos personales serán utilizados para las siguientes finalidades:

Para cumplir con las obligaciones derivadas de la relación laboral que con usted se cree, así como para la administración de personal; formar expedientes de empleados; formar expedientes médicos de empleados; pago y administración de nómina; pago de beneficios, salarios y prestaciones, bonos, reembolsos, pensiones, seguros y otros; contratación de seguros; documentar y controlar la asignación de activos de cómputo y comunicaciones; auditorías internas; creación de cuenta de correo electrónico laboral; elaboración de directorio de la empresa; asignar herramientas de trabajo; asignar claves y contraseñas, asegurar el cumplimiento de obligaciones de confidencialidad y otras obligaciones laborales; verificar referencias personales y laborales; contactar a sus familiares, dependientes económicos y/o beneficiarios en caso de emergencia. De igual forma, le informamos que podremos hacer uso de tus datos personales para otras finalidades, siempre y cuando dichas finalidades sean compatibles y puedan considerarse análogas a las anteriores.

Si es cliente nuestro:

Sus datos personales serán utilizados para las siguientes finalidades:

Si es nuestro cliente o posible cliente: Para cumplir con obligaciones derivadas de una relación jurídica comercial que usted se tenga o se llegase a tener, es decir, proveer los servicios y productos requeridos por usted, para hacer cumplir y/o ejecutar un contrato, para fines estadísticos, para informar sobre cambios o nuevos productos o servicios que estén relacionados con el contratado o adquirido por nuestros clientes, evaluar la calidad del servicio, determinar la calidad de nuestros productos y servicios, intercambiar información necesaria para atender auditorías internas, externas y por autoridades, así como para fines comerciales, mercadotécnicos, publicitarios y/o de prospección comercial y para otorgar beneficios y dar cumplimiento a obligaciones contraídas con nuestros clientes así como realizar estudios internos sobre hábitos de consumo.

Si es proveedor nuestro. –

Tus datos personales serán utilizados para las siguientes finalidades:

Las necesarias para la relación jurídica comercial con el Responsable, evaluarlo y en su caso contratarlo en un futuro como proveedor, y llevar el control de nuestros proveedores contratados y de sus servicios para su posterior registro y administración en sistemas, efectuar transferencias con sus datos personales a terceros en términos del aviso de privacidad.

Por video vigilancia dentro de nuestras instalaciones. –

Las imágenes obtenidas por las cámaras de video que se localizan dentro de nuestras instalaciones son para su seguridad y la de todos nuestros visitantes y colaboradores mediante su supervisión o monitoreo permanente. Las imágenes se mantienen por un máximo de 30 días por motivos de seguridad, después de lo cual son borradas definitivamente.

Por información obtenida a través de comunicación por correo electrónico. –

Respecto a la relación que exista con usted, profesional, comercial o la que usted desee y que se realice vía correos electrónicos.

Por información obtenida a través de comunicación telefónica. –

Respecto a la relación que exista con usted, profesional, comercial o la que usted desee y que se realice vía comunicación telefónica.

Por acceso a nuestras instalaciones. –

Para ingresar a nuestras instalaciones solicitamos proporcione al personal de vigilancia una identificación oficial vigente, misma que le será devuelta al salir.

En contratos con terceros. –

En la elaboración de contratos con terceros, como es el caso de los contratos de arrendamiento y de prestación de servicios profesionales y otros de naturaleza semejante, nos comprometemos a respetar y a dar tratamiento adecuado a la información personal resultante y necesaria al celebrar dicho contrato, de acuerdo a lo establecido de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, teniendo a la vista de los contrayentes el presente aviso de privacidad, sin manifestar en ningún caso negativa alguna sobre el contenido de este, manifestando el consentimiento expreso con la firma de dicho contrato.

En nuestro sitio web. –

Le informamos que en nuestra página de internet utilizamos cookies, web beacons u otras tecnologías, a través de las cuales es posible monitorear su comportamiento como usuario de internet, así como brindarle un mejor servicio y experiencia al navegar en nuestra página. Los datos personales que recabamos a través de estas tecnologías, los utilizaremos para fines estadísticos, marketing y para facilitar al usuario un acceso más rápido al sitio. Las cookies de sitio se asocian únicamente con un Usuario anónimo y su ordenador y no proporcionan referencias que permitan deducir datos personales del Usuario. Los datos personales que obtenemos de estas tecnologías de rastreo son los siguientes: Identificadores, Idioma preferido por el usuario, región en la que se encuentra el usuario, tipo de navegador del usuario, tipo de sistema operativo del usuario, fecha y hora del inicio y final de una sesión de un usuario, páginas web visitadas por un usuario, búsquedas realizadas por un usuario, publicidad revisada por un usuario.

Para tratar sus datos personales, su consentimiento es fundamental

Solo trataremos información personal por la cual usted nos haya otorgado su consentimiento, en los términos que la ley establece. Tiene, asimismo, el derecho de revocar el consentimiento que nos haya otorgado para el tratamiento de su información personal, ya sea en consentimiento tácito, o expreso y por escrito siempre y cuando el tratamiento no sea necesario o que resulte de una relación jurídica.

Transferencia de información con terceros

Nos comprometemos a no transferir su información personal a terceros sin su consentimiento y tomando en cuenta las excepciones previstas en el artículo 37 de la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, así como a realizar esta transferencia en los términos que fija esa ley.

Cuando la transferencia esté prevista en una Ley o Tratado en los que México sea parte.

Cuando la transferencia sea necesaria para la prevención o el diagnóstico médico, la prestación de asistencia sanitaria, tratamiento médico o la gestión de servicios sanitarios.

Cuando la transferencia sea efectuada a sociedades controladoras, subsidiarias o afiliadas bajo el control común del responsable, o a una sociedad matriz o a cualquier sociedad del mismo grupo del responsable que opere bajo los mismos procesos y políticas internas.

Cuando la transferencia sea necesaria por virtud de un contrato celebrado o por celebrar en interés del titular, por el responsable y un tercero.

Cuando la transferencia sea necesaria o legalmente exigida para la salvaguarda de un interés público, o para la procuración o administración de justicia.

Cuando la transferencia sea precisa para el reconocimiento, ejercicio o defensa de un derecho en un proceso judicial.

Cuando la transferencia sea precisa para el mantenimiento o cumplimiento de una relación jurídica entre el responsable y el titular.

Únicamente transferiremos sus datos personales a terceros, nacionales o extranjeros, que estén relacionados jurídica o comercialmente con nosotros para cumplir con las finalidades descritas en el Aviso de Privacidad y en sus actualizaciones puestas a su disposición, por lo que podremos transferir sus datos personales en los casos previstos y autorizados por la Ley y conforme a lo siguiente:

Al Servicio de Administración Tributaria, en virtud de los procesos de emisión y envío de Comprobantes Fiscales Digitales por Internet.

A personas afiliadas y/o relacionadas comercialmente con nosotros.

A distintas autoridades para el desahogo de requerimientos o por constar estos en algún tipo de legislación o normatividad.

Sus datos personales serán tratados únicamente por el tiempo necesario a fin de cumplir con las finalidades descritas en el Aviso de Privacidad que se ponga a su disposición y en su caso conforme lo que establecen las disposiciones legales respectivas.

Principios aplicados al tratamiento de datos personales

Principios de Licitud y Lealtad. – Se refiere al compromiso que asumimos al dar tratamiento a tu información personal respetando en todo momento la confianza que depositas en Grupo MUSA. Revisamos que los datos personales en nuestra posesión se traten conforme a la LFPDPPP, su reglamento y toda la normativa aplicable. Cumplimos con este principio al incluir una cláusula en los contratos laborales sobre protección de datos personales. Somos claros y precisos al informarte para qué y cómo utilizaremos la información personal que nos compartes, a través de los Avisos de Privacidad y de la presente Política Corporativa. En forma periódica revisaremos los procedimientos y formatos que se utilizan en Grupo MUSA para recabar Datos Personales, para verificar que en éstos no se utilicen prácticas que lleven a la obtención de los datos de manera engañosa. Realizamos dos veces al año cursos de capacitación a nuestro personal para concientizarlos, enfatizando la negativa corporativa a la obtención de Datos Personales por medios fraudulentos

Principio de Consentimiento. – Como tú eres el dueño de tu información personal, este principio te permite decidir de manera informada, libre y sin equivocarte, si quieres compartir información con otras personas o empresas, como a Grupo MUSA. Esto implica que tenemos el deber de solicitar tu autorización o consentimiento para dicho fin. Existen dos tipos de consentimiento en términos de Ley. El consentimiento tácito y el consentimiento expreso. Debido a que los datos personales que le requerimos en Grupo MUSA no son considerados en su mayoría sensibles en términos de Ley, el consentimiento que solicitamos nos concedas es el tácito, es decir, no es necesario que quede registrado que el titular autorizó el tratamiento de su información personal, sino que es suficiente con que no se oponga al tratamiento, a excepción de aquéllos datos para el expediente laboral que refieran sobre aspectos íntimos de tu persona, donde requeriremos su autorización al momento de la firma de su contrato laboral. De tal forma que, en este caso, todo titular de los Datos Personales tuvo oportunidad de demostrar su consentimiento o negarlo. Otro aspecto a mencionar es cuando tratamos datos personales por nuestra actividad profesional con clientes y proveedores. De acuerdo al artículo 10 de la LFPDPPP en su fracción IV, “no será necesario el consentimiento para el tratamiento de datos personales cuando tenga el propósito de cumplir obligaciones derivadas de una relación jurídica entre el titular y el responsable”. Tomaremos en cuenta que una relación jurídica implica una obligación, un vínculo. ¿Entre quiénes? Entre dos sujetos: Uno activo, el titular del derecho o acreedor y el Pasivo, que será el obligado o deudor. ¿Cuál es la relación jurídica comercial? ¿Cuáles son sus elementos? Los elementos que integran la relación jurídica comercial son: Vale la pena citar a este respecto lo expresado en el artículo 78 del Código de Comercio Federal cuando establece que “En las convenciones mercantiles cada uno se obliga en la manera y términos que parezca que quiso obligarse, sin que la validez del acto comercial dependa de la observancia de formalidades o requisitos determinados”. Comprendemos por tanto que, siendo el acto de comercio un vínculo jurídico entre dos sujetos, en este caso el titular de los datos y el responsable, estamos en el supuesto citado en el artículo 10 de la LFPDPPP sobre que dicha relación tiene el propósito de cumplir obligaciones derivadas de una relación jurídica entre el ellos y por lo tanto no será necesario el consentimiento para el tratamiento de datos personales

Principio de Calidad. – Es nuestro compromiso de que tus datos personales en nuestra posesión deben estar actualizados y reflejar con veracidad la realidad de la información, de tal manera que cualquier inexactitud no te afecte. Asimismo, implica que el tiempo que conservemos tus datos no debe exceder más allá de lo necesario para el cumplimiento de los fines que justificaron su tratamiento. Una vez que la relación comercial o laboral que nos una a ti con nosotros, cancelaremos toda tu información personal.

Principio de Información. – Implica que debemos darte a conocer las características del tratamiento que haremos de tu información personal a través del “Aviso de Privacidad.

Principio de Proporcionalidad. – Solo recabaremos los datos estrictamente necesarios e indispensables para darte la atención y/o servicio que te mereces en Grupo MUSA.

Principio de Responsabilidad. – Nos comprometemos a asegurarnos de velar por el cumplimiento de los principios de protección de datos personales no solamente dentro de las instalaciones de Grupo MUSA, sino también en caso de que con motivo fundado tuviéramos que transferirlos a algún tercero externo a nosotros.

Principio de Finalidad. – Los Datos Personales sólo los trataremos para el cumplimiento de la Finalidad establecida en el Aviso de Privacidad, debiéndose exponer con claridad y sin lugar a confusión.

Principio de Lealtad. – Establece la obligación de tratar los Datos Personales privilegiando la protección de los intereses del titular y la expectativa razonable de privacidad. No se podrán usar medios engañosos o fraudulentos para recabar y tratar datos personales.

Si usted considera que su derecho de protección de datos personales ha sido lesionado por alguna conducta de nuestros empleados o de nuestras actuaciones o respuestas, o presume que en el tratamiento de tus datos personales existe alguna violación a las disposiciones previstas en la Ley Federal de Protección de Datos Personales en Posesión de los Particulares, podrá interponer la queja o denuncia correspondiente

LOS DERECHOS ARCO CONSISTEN EN:

Acceso. – Que se te informe cuáles de sus datos personales están contenidos nuestro sistema de bases de datos personales, para qué se utilizan, el origen y las comunicaciones que se hayan realizado con los mismos y, en general, las condiciones y generalidades del tratamiento. La obligación de acceso se dará por cumplida cuando: Los datos se pongan a disposición del titular de los datos personales o bien, mediante la expedición de copias simples, medios magnéticos, ópticos, se considere adecuada.

Rectificación. Que se corrijan o actualicen sus datos personales en caso de que sean inexactos o incompletos.

Cancelación. – Que tus datos personales sean dados de baja, total o parcialmente, de nuestro sistema de bases de datos”. Esta solicitud podrá dar lugar a un período de bloqueo tras el cual procederá la supresión de los datos.

Oposición. – Oponerse por causa legítima al tratamiento de sus datos personales por parte de nuestra empresa.

Si desea acceder al contenido de sus datos personales, rectificarlos, cancelarlos u oponerse al uso de los mismos, el mecanismo que se ha implementado para el ejercicio de dichos derechos son a través de la presentación de la solicitud respectiva, pudiendo el titular hacerlo en dicha dirección y al teléfono 01 (664) 660 2300 Extensión 334, o si desea contactarla por e-mail puede hacerlo a: Comercial@eevint.com con la Lic. LAURA VANESSA BARRUTIA CASTRO con el asunto: SOLICITUD DE: ACCESO, RECTIFICACIÓN, CANCELACIÓN U OPOSICIÓN, (Según se trate), y con la siguiente información:

Nombre del titular.

Declaración de hechos

Domicilio de titular o dirección de correo electrónico para comunicar respuesta a solicitud.

Documentos que acrediten identidad o personalidad para presentar la solicitud.

Descripción de datos personales sobre los que se pretende ejercer algún derecho ARCO.

Cualquier otro elemento que permita la localización de los datos personales y atención a la solicitud.

Almacenamiento de Datos Personales

Los medios de almacenamiento que utilizamos para almacenar los datos personales los definimos según mencionamos a continuación:

Sitio de resguardo: toda locación donde se resguarden los medios de almacenamiento, tanto físicos como electrónicos, ejemplo: gabinetes, archiveros, carpetas, etc.

Medio de almacenamiento físico: es todo recurso inteligible a simple vista y con el que se puede interactuar sin la necesidad de ningún aparato que procese su contenido para examinar, modificar o almacenar datos personales, por ejemplo, los expedientes de personal almacenados en un archivero. En este sentido hay que considerar cuartos especiales, bóvedas, muebles, cajones y cualquier espacio donde se guarden formatos físicos, o bien equipo de cómputo u otros medios de almacenamiento de datos personales.

Medio de almacenamiento electrónico: es todo recurso al que se puede acceder sólo mediante el uso de equipo de cómputo que procese su contenido para examinar, modificar o almacenar los datos personales. Podemos considerar, por ejemplo, discos duros (tanto los propios del equipo de cómputo como los portátiles), memorias extraíbles como USB o SD, CD’s, Blue-rays, entre otros. También podemos contemplar como medio de almacenamiento electrónico, el uso de servicios de almacenamiento en línea.

Equipo de cómputo: Cualquier dispositivo electrónico que permita el procesamiento de información, por ejemplo, computadoras de escritorio, laptops, tabletas, teléfonos inteligentes, entre otros.

Formato físico: Es el documento físico o impreso que define cómo se obtiene la información personal, por ejemplo: un formulario, un contrato, la correspondencia, entre otros.

Formato electrónico: Es el mecanismo electrónico que define cómo se obtiene la información personal, por ejemplo, un formulario de captura en procesador de texto, una hoja de cálculo o una base de datos.

El cómputo en la nube. – Es un modelo de prestación de servicios, el cual permite a los clientes acceder a un conjunto de recursos de cómputo conforme a sus necesidades de consumo, desde el arrendamiento de infraestructura, hasta la utilización de software, todo a través de Internet, esto incluye, por ejemplo, cuentas de correo electrónico, almacenamiento de datos en línea, servicios de redes sociales y en general cualquier servicio que pueda utilizarse desde un navegador de Internet.

Medios de recepción de Datos Personales

A través de documentos, formularios, de acuerdo a la relación que tengamos con usted, ya sea laboral, comercial o profesional.

Autorizados para el tratamiento de Datos Personales

Las personas identificadas y autorizadas para acceder a los sitios de resguardo podrían manejar la información personal con permisos específicos de uso, esto es conocido como un esquema de privilegios.

Acciones implementadas para la protección de Datos Personales en el entorno de trabajo

Consideramos importante definir el concepto del entorno de trabajo dentro de Grupo MUSA, según se establece a continuación:

Entorno de trabajo físico: Cualquier lugar físico donde se desarrollen actividades de la empresa u organización, por ejemplo, las oficinas de la empresa u organización, la casa, oficinas de otra empresa u organización, una mesita en un café público, entre otros.

Entorno de trabajo digital: Es el ámbito conformado por la conjunción de hardware, software, redes, aplicaciones, servicios o cualquier otra tecnología de la sociedad de la información que permita el intercambio o procesamiento computarizado de datos, para el desarrollo de las actividades de la organización.

Cultura del personal: Es la actitud de un individuo respecto a su línea de acción ante algún asunto en particular y define el rumbo de sus acciones sobre ésta.

Medidas de seguridad respecto a hábitos de cultura personal:

Tomando en cuenta que una de las principales causas por las que ocurre robo o extravío de datos personales e incluso de cualquier información relevante para la organización es simplemente porque los datos no se cuidan adecuadamente, hemos definido las siguientes acciones a seguir:

Política de escritorio limpio: No dejar a simple vista documentos importantes, equipo de cómputo, contraseñas en “post-it”, llaves, identificaciones, entre otros.

Hábitos de cierre y resguardo: Cada empleado cerrará sus cajones, las cosas importantes siempre las mantendrá bajo llave si no están en uso y queda establecido que el último en salir de las oficinas cierre los archiveros y las puertas con llave, y active las alarmas.

Impresoras, escáneres, copiadoras y buzones limpios: Nunca se deben dejar abandonados documentos en áreas de uso común como las mencionadas.

Gestión de bitácoras, usuarios y acceso: Para controlar el acceso a los sitios, medios de almacenamiento, formatos y equipo de cómputo, se puede hacer con bitácoras tan simples como una lista donde se anote el nombre, fecha y hora de la persona que accede a un archivero para consultar un expediente, o bien, llevar bitácoras automatizadas para el uso de medios electrónicos. Es importante habilitar los mecanismos de registro en los equipos de cómputo y su software para identificar la actividad de los usuarios. Así como revisar que las credenciales y permisos de los usuarios estén bien definidos.

Mecanismos de eliminación segura de información: Tomando en cuenta que, si cualquier documento es depositado simplemente en la basura, éste puede ser recuperado y visto por cualquier persona malintencionada, y así ocurrir una fuga de información importante. Por otra parte, en los medios electrónicos, la simple acción de “borrado” no elimina de forma definitiva la información, y ésta puede ser recuperada desde los dispositivos desechados, con ciertas herramientas. Los documentos y otros medios físicos no deben simplemente desecharse una vez que ya no se utilizan, sino destruirse con triturado o incinerado. Otra opción es almacenar en un sitio seguro los documentos a triturar y entregarlos periódicamente a alguien que preste el servicio de destrucción de documentos, sin olvidar que debe existir un contrato que estipule claramente el deber de confidencialidad del prestador de servicio.

Destruiremos en forma segura la información en equipo de cómputo y medios de almacenamiento electrónico: Para la eliminación definitiva de información existen herramientas de software que borran archivos electrónicos específicos o dispositivos de almacenamiento completos. Cuando la vida útil de un equipo de cómputo o medio de almacenamiento electrónico ha terminado, es recomendable destruirlo físicamente. Esto lo podremos hacer con personal de Grupo MUSA o contratar a un tercero para este servicio, cuando la Dirección General lo considere oportuno.

Fijaremos periodos de retención y destrucción de información: Es importante identificar de manera regular toda la información que ya no es de utilidad para la organización y que no requiere almacenarse para cumplir con alguna responsabilidad legal o contractual. Los procedimientos de eliminación de información de gran valor o a gran escala deben ser formales y se deben registrar en bitácoras.

Tomar precauciones con los procedimientos de re-utilización: Cuando el equipo de cómputo tenga que cambiar de dueño, por ejemplo, de un empleado a otro, es importante respaldar la información relevante para la organización y borrar completamente los datos que resguarda el equipo.

Estableceremos y documentaremos los compromisos respecto a la protección de datos: Todos aquellos involucrados en el tratamiento de datos personales firmarán un Contrato de Confidencialidad en Tratamiento de Datos Personales.

Informamos al personal sobre sus deberes mínimos de seguridad y protección de datos: El personal involucrado en el tratamiento de datos personales debe estar informado de manera explícita que tiene un compromiso y responsabilidad sobre la información en su custodia, y en su caso tareas específicas a realizar. Esto incluye informar al personal de nuevo ingreso sobre sus funciones y obligaciones para la protección de datos e incluir cláusulas al respecto cuando se hace una contratación. En su caso, también se debe informar a los empleados de las posibles consecuencias y medidas disciplinarias relacionadas, en caso de no cumplir con sus deberes.

Fomentamos la cultura de la seguridad de la información: En el trabajo diario, es común que a todas las personas que manejan información personal de manera continua, se les vuelva una actividad rutinaria, esto puede provocar que sean descuidados con la gestión de la información. Por lo que es necesario permear la seguridad de la información como una práctica cotidiana, recordando la importancia de este deber e incentivando a los empleados, para que entre ellos se recuerden el uso de medidas de seguridad y buenos hábitos de tratamiento.

Difundimos entre el personal noticias en temas de seguridad: Mantenemos informado al personal respecto a las últimas noticias en seguridad puede parecer complejo, sin embargo, existen muchos medios de comunicación, como las redes sociales, por los cuales las organizaciones se pueden mantener al tanto de las historias más relevantes en seguridad.

Prevenimos al personal sobre la Ingeniería Social: De manera general se considera a la ingeniería social como un conjunto de técnicas para influenciar a una persona a tomar acciones que pueden estar o no dentro de sus intereses o responsabilidades. Estas técnicas pueden ser utilizadas por criminales para engañar a personas desprevenidas en línea, por teléfono o personalmente. Se debe invitar al empleado a que sea “cauto y cortés” es decir, que se cuestione en todo momento si alguna solicitud tiene sentido y si está dentro de sus responsabilidades cumplirla, de lo contrario negarse educadamente a entregar la información o a realizar la acción solicitada e informar de este hecho a su jefe inmediato.

Asegurar la protección de datos personales en subcontrataciones: No debemos asumir que un proveedor o cualquier externo tomará las medidas de seguridad necesarias para proteger la información personal y que la tratará como confidencial, sin que esto se manifieste explícitamente. Por ejemplo, a través de cláusulas que especifiquen claramente el tratamiento legítimo y las medidas de seguridad implementadas para la protección de los datos personales. Otros tipos de convenio que deben revisarse son los relacionados a la compra, venta o intercambio de datos de titulares, revisando a detalle que los datos sean utilizados con el consentimiento del titular. Además, en el uso de servicios de almacenamiento en línea o de cómputo en la nube, por ejemplo, el correo electrónico, se debe revisar y evaluar si el contrato de adhesión garantiza seguridad y confidencialidad de los datos que se almacenen.

Procedimiento de notificación para actuar ante vulneraciones a la seguridad de los datos personales: Se debe tener establecida una cadena de avisos dentro de la empresa u organización en caso de que ocurra una vulneración a la seguridad. Cuando un empleado sufra o identifique un incidente de seguridad, éste debe tener muy claro a quién debe avisar en la empresa u organización. El responsable debe evaluar qué información se afectó y los medios para notificar a los titulares de lo ocurrido, esto con el fin de alertarlos y que tomen precauciones. Adicionalmente, se podrá diagnosticar el posible impacto a las operaciones y tomar acciones que mitiguen el incidente, por ejemplo, actualizando sus procedimientos y medidas de seguridad.

Realizar revisiones y auditorías: Por la naturaleza técnica de algunas amenazas, este tipo de revisiones podrían ayudar a revelar malas prácticas en el tratamiento de datos personales o la existencia de vulneraciones a la seguridad no detectadas, por ejemplo, a través de las llamadas pruebas de penetración o pentest. Los resultados de cualquier evaluación deben informarse a los empleados involucrados en el tratamiento de datos personales.

Respaldos periódicos de datos personales. – En la medida de lo posible se deben almacenar los documentos físicos en medio electrónico, es decir, capturar, digitalizar o escanear la información en papel para almacenarla, de forma tal que se resguarde el mínimo de información en papel y sólo se imprima cuando sea estrictamente necesario. Esto debido a que es más práctico respaldar información copiando un archivo de un medio electrónico a otro, comparado con fotocopiar, organizar y almacenar documentos en papel. Los datos personales almacenados en equipo de cómputo pueden dañarse de manera parcial o total debido a fallas en los sistemas o aplicaciones, por errores de operación de las personas, o bien por interrupciones de energía eléctrica, si se realizan respaldos de la información importante de manera periódica pueden mitigarse las consecuencias de estos incidentes. Es importante que los respaldos se realicen de manera regular y también cada vez que haya una actualización importante de los datos que están siendo almacenados en la organización. Se pueden realizar respaldos parciales sólo de la información crítica, diario o cada semana, y respaldos de toda la información, cada quince días o mensualmente. Es importante que los respaldos no se encuentren en la misma ubicación física que la información que se están respaldando y hacer pruebas de recuperación de las copias de respaldo para asegurarnos de que la información se encuentra íntegra.

Medidas de seguridad en el entorno de trabajo físico:

La seguridad del entorno de trabajo físico es un elemento básico para mitigar vulneraciones a la seguridad de los datos personales. El acceso al entorno de trabajo físico debe ser sólo para personal autorizado, si no existen restricciones para el acceso, se corre el riesgo de que los datos personales sean robados o manipulados. De manera particular, ninguna persona sin autorización debería poder acercarse al equipo de cómputo, archiveros con datos personales, o a cualquier otro medio de almacenamiento. Para esto se deben considerar medidas como:

Alerta del entorno de trabajo: No se debe permitir que alguien sin motivos relacionados al funcionamiento del negocio ingrese al entorno de trabajo. Se debe tener precaución con las personas no autorizadas al entorno, por ejemplo, en las oficinas de la empresa u organización debería haber áreas como un mostrador de recepción o si se está trabajando en un café se debería evitar que alguna persona extraña esté muy cerca de los elementos donde se tengan datos personales. Siempre se debe cuestionar la presencia de un extraño sin acompañamiento o que se encuentre cerca del entorno de trabajo.

Mantener bitácoras del personal con acceso al entorno de trabajo: En entornos como oficinas es importante mantener un registro de todos los que ingresan y salen y acordar que aquéllos que salen al final del entorno de trabajo deben poner especial atención, dicho de manera coloquial el “último en salir cierra”.

Medidas de seguridad para evitar el robo de información: Estableceremos medidas para minimizar el riesgo de que alguien robe información fácilmente:

Cerraduras y candados: se debe contar como mínimo con gavetas, escritorios, o archiveros que se puedan cerrar con llave. El mismo principio aplica para otros entornos, usando candados para laptops o maletas con cierre de combinación.

Elementos disuasorios: Existen medidas de seguridad que reducen de manera significativa el interés de un atacante, por ejemplo, alarmas (tanto para el entorno como para los dispositivos, guardias de seguridad, rejas, entre otros.

Minimizar el riesgo oportunista: Es necesario limitar el número de entornos de trabajo donde se realice tratamiento de datos personales (por ejemplo, sólo en casa o en la oficina), si es necesario trabajar constantemente en otros entornos (como aeropuertos u oficinas de otros clientes) se debe permanecer especialmente cauto del entorno y nunca dejar un elemento con datos personales sin supervisión.

Monitoreo de movimiento de información en entorno de trabajo físico. – Al realizar envío de información siempre se corre el riesgo de que ésta se pierda o sea robada. Por ello, es importante tener controles de seguridad que minimicen el impacto del extravío, como:

Aprobación de salida de documentos, equipo de cómputo y/o medios de almacenamiento electrónico: Se debe registrar el permiso o la acción relacionada a la salida de los elementos mencionados en una bitácora, esto con el fin de que, en caso de pérdida, robo, daño o extravío se tenga control del posible impacto.

Mantener en movimiento sólo copias de la información, no el elemento original: Un incidente común en las organizaciones de cualquier tamaño es que la información que se pierde es la única información disponible. La información que sale de los entornos de trabajo usuales debería ser una copia, y no la información original.

Usar mensajería certificada: Es importante que el envío físico de medios que contienen datos personales se realice con mensajería segura/certificada, o en su defecto con personal de confianza, y siempre se debe recabar el acuse de recibo del envío.

Medidas de seguridad en el entorno de trabajo digital:

Actualizaciones al equipo de cómputo. – Los productos de software como sistemas operativos, programas y aplicaciones deben encontrarse en sus versiones más recientes y/o debidamente actualizadas. La mayoría del equipo de cómputo de uso común y su software está configurado para actualizarse de manera periódica, sin embargo, debe verificarse que efectivamente esté habilitada esta funcionalidad, de lo contrario se debe programar al menos una vez al mes un espacio para realizar las actualizaciones correspondientes.